VMSCAPE漏洞:虚拟化安全又敲警钟

最近,VMSCAPE漏洞成为云安全领域的热点话题。它影响了主流的Intel和AMD处理器,给依赖虚拟化的云计算环境带来新的挑战。

VMSCAPE的本质是什么?

VMSCAPE不是普通的安全漏洞,而是一种能够打破虚拟机与宿主机隔离的新型攻击手法。攻击者可通过该漏洞跨越虚拟机边界,窃取主机上的敏感数据(如加密密钥等),突破了大家对虚拟化安全的固有认识。

- 主要涉及对象:

- 英特尔 (Intel) 处理器:

- Skylake 架构(不带Enhanced-IBRS的型号)

- Cascade Lake 架构(受 ITS guest/host separation 影响的型号)

- Alder Lake 及更新的处理器(受 BHI 漏洞影响的型号)

- AMD 处理器:

- 所有 Zen 系列处理器(families 0x17, 0x19, 0x1a),包括 Zen 1 到 Zen 5

- 海光 (Hygon) 处理器:

- Family 0x18

- 英特尔 (Intel) 处理器:

- 漏洞编号:CVE-2025-40300,属于Spectre变种之一

- 受影响场景:多租户虚拟化平台和云平台风险最大

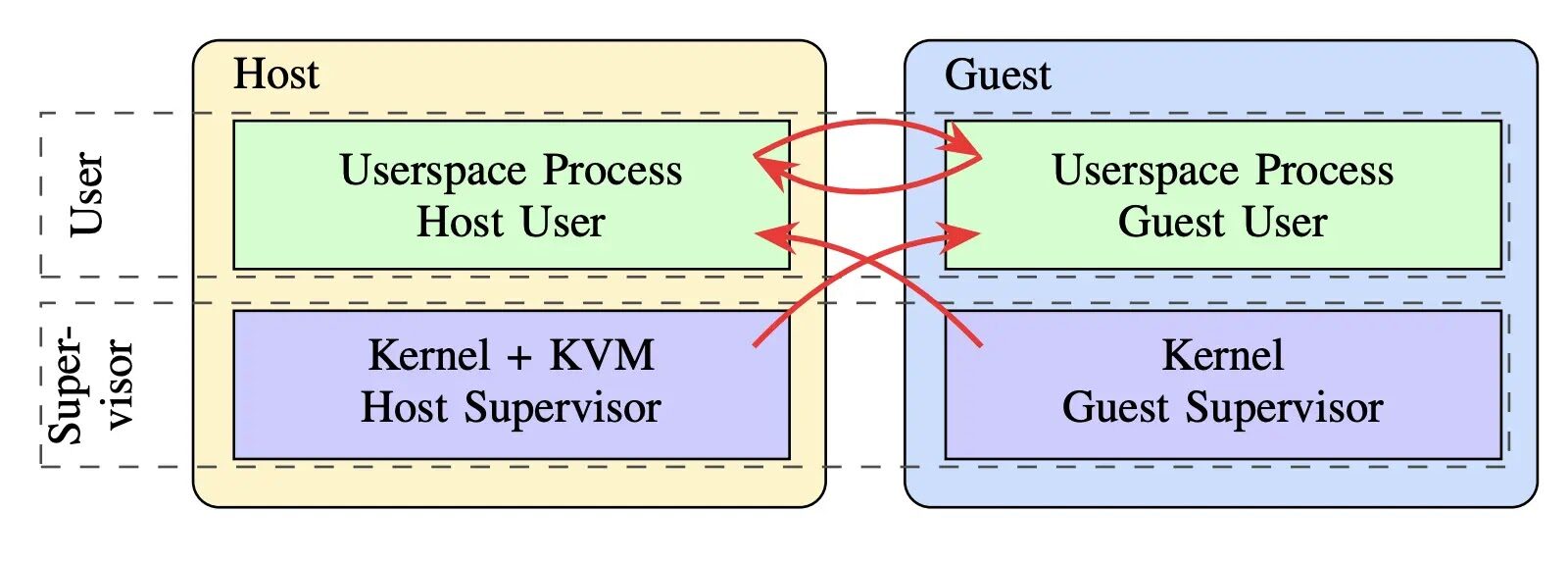

技术原理一览

问题根源在于虚拟化底层。VMSCAPE利用KVM、QEMU等在分支预测隔离上的不足,通过创新的“vBTI”技术绕过防护,能在短时间内窃取本应被保护的数据密钥等核心信息。

普通用户需要担心吗?

该漏洞主要针对运行虚拟化服务的服务器,尤其是云服务器。个人桌面、日常办公设备,风险相对较低。企业运维和云服务开发者应密切关注安全补丁和厂商建议。

如何应对与防护?

Linux Kernel 的补丁已经跟进,大家就跟进系统更新即可。

- 及时更新内核及虚拟化组件,安装官方补丁

- 关注硬件厂商发布的安全公告

- 多层防护,敏感信息加密处理

- 增强安全运维与监测,预防风险扩散

#VMSCAPE #云安全 #漏洞预警 #信息安全

评论 (0)